Non ne saranno entusiasti i responsabili della security: se da un lato esiste oggi un ampio spettro di tecnologie di mobile security che ne vanno a coprire i diversi livelli (sistema operativo del device, reti e applicazioni), dall’altro il vero problema è che queste tecnologie evolvono con la stessa velocità con cui si va diffondendo la mobility, raggiungendo livelli di maturità, e di obsolescenza, in tempi più rapidi di qualsiasi altra tecnologia di security. E, per aggiungere ulteriore preoccupazione, molte delle tecnologie più interessanti si trovano in una fase ancora emergente.

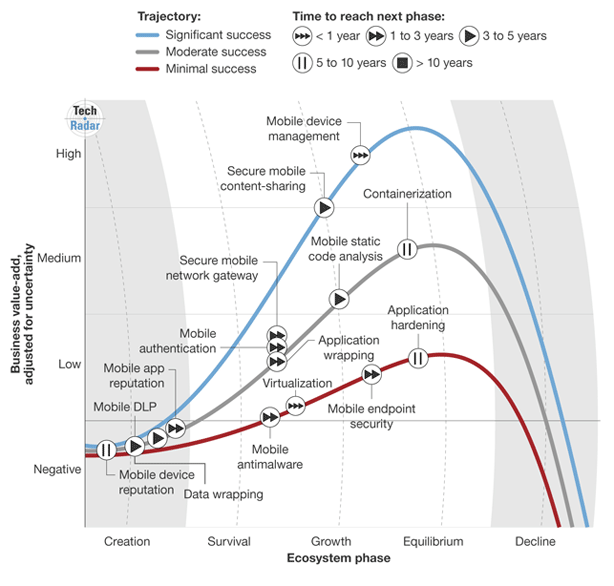

Figura 1 – Il TechRadar di Forrester per l’Enterprise Mobility Security – Fonte: Forrester, novembre 2014

Figura 1 – Il TechRadar di Forrester per l’Enterprise Mobility Security – Fonte: Forrester, novembre 2014Parola di Forrester che, nel TechRadar: Enterprise Mobile Security rilasciato lo scorso novembre, identifica le 15 tecnologie che oggi, pur trovandosi a differenti livelli di maturità (figura 1), rappresentano il quadro di riferimento della mobile security. Tra queste, quella che secondo gli analisti emerge come la più innovativa è il data wrapping, ossia una tecnologia che “sovrappone” ai dati corporate più sensibili un ulteriore livello di sicurezza, proteggendo il dato stesso in tutto il suo percorso dal data center al device mobile, indipendentemente dall’applicazione per la quale viene utilizzato. Secondo Forrester ci troviamo in un momento in cui gli stessi vendor di security stanno ridefinendo la propria strategia di offerta per quanto riguarda la mobility per cui finché i big vendor non rilasceranno soluzioni in grado di coprire l’intero stack della mobile security, l’analista consiglia di implementare per ogni singolo livello una specifica soluzione adeguata a proteggerlo.

Mobile security stack: la soluzione giusta per ogni livello

Forrester ha categorizzato le 15 tecnologie in tre grandi gruppi per la protezione di ciascun livello: 1) dati e applicazioni; 2) sistema operativo del device; 3) rete. Come si evidenzia dalla figura 2 che riassume questi cluster, il data wrapping è trasversale ai tre livelli garantendo, come abbiamo detto, una protezione intrinseca del dato lungo tutto il suo percorso.

Figura 2 – I cluster delle soluzioni di security in base ai tre livelli (date e applicazioni, sistema operativo e rete) che devono essere protetti – Nota: nei cluster non compare l’application hardening che copre un mercato di nicchia (antipirateria, furto di proprietà intellettuale ecc.) – Fonte: Forrester, novembre 2014

Figura 2 – I cluster delle soluzioni di security in base ai tre livelli (date e applicazioni, sistema operativo e rete) che devono essere protetti – Nota: nei cluster non compare l’application hardening che copre un mercato di nicchia (antipirateria, furto di proprietà intellettuale ecc.) – Fonte: Forrester, novembre 2014Quindi la strategia vincente è quella di proteggere ogni livello combinando l’utilizzo di più soluzioni in modo da ampliare la loro efficacia complessiva. Per esempio, implementando un gateway per la security della rete, insieme a una soluzione Mdm (mobile device management), combinate con una soluzione di application wrapping (che sovrappone alla singola applicazione un ulteriore livello di sicurezza). Naturalmente non esiste un unico approccio; i fattori che influenzano queste scelte sono diversi: il livello di sicurezza che si vuole applicare ai dati e alle applicazioni che è possibile fruire in mobility, la segmentazione di coloro che li utilizzano, la tipologia di applicazioni implementate in azienda, se il loro utilizzo è on premise o in cloud ecc..

Definire una strategia di mobile security

Nei prossimi articoli che pubblicheremo all’interno dell’Osservatorio Mobile Security: API & Identity management analizzeremo nel dettaglio le 15 tecnologie focalizzate da Forrester, ma in questo primo servizio vediamo quelli che l’analista considera essere i fattori di base da considerare quando si definisce una strategia di mobile security.

Stretta correlazione cloud-mobility – Le strategie di cloud security e di mobile security sono strettamente correlate fra loro: una non può avere successo senza l’implementazione dell’altra. Quindi, quando si definisce la strategia per garantire la sicurezza in mobility bisogna considerare attentamente gli impatti che questa ha sui servizi cloud.

Gli utenti non sempre hanno una buona connessione Internet – Non sempre chi opera in mobilità può usufruire di connessioni ad alta velocità; la mobile security deve quindi supportare situazioni nelle quali la connessione può non essere ai massimi livelli, oppure in cui essa è addirittura assente (durante un volo per esempio).

Bilanciare la security con la user experience – Se da un lato non è ormai più ammissibile che l’implementazione di soluzioni di security rallentino o rendano più complicata la vita degli utenti, è anche vero che non tutti gli utenti possono o devono avere accesso all’intero patrimonio informativo e applicativo aziendale. Bisogna quindi definire pratiche di segmentazione degli utenti e implementare una mobile security strategy che ne tenga conto.

Le 15 tecnologie del TechRadar

Anche se, come abbiamo detto, entreremo nel dettaglio delle tecnologie nei prossimi articoli, vediamo quali sono gli aspetti sui quali esse si focalizzano.

Sicurezza del dato – L’asset principale che una qualsiasi strategia di security deve proteggere è il dato, in particolare quei dati cui Forrester si riferisce come 3P+IP: che consentono l’identificazione della persona (PII-personally identifiable information); che si riferiscono alla sua salute (PHI-personal health information); relativi alla sua carta di credito (PCI-personal cardholder information); IP è la proprietà intellettuale. Le tecnologie che indirizzano specificatamente il livello di protezione di dati si basano su un approccio agnostico rispetto al device che verrà utilizzato e sono indipendenti dalle applicazioni e dalla rete.

Sicurezza del sistema operativo e dei device – I responsabili della sicurezza hanno sul sistema operativo del device un controllo sicuramente inferiore di quanto sarebbe nei loro desideri essendo quasi totalmente dipendenti dal rilascio di patch da parte del vendor per proteggere il sistema da vulnerabilità (e non staremo qui a ricordare il livello esponenziale di crescita degli attacchi che rendono quella delle patch una corsa sempre più concitata). Molte delle tecnologie evidenziate da Forrester riguardano quindi soluzioni più o meno sofisticate di Mdm e soluzioni basiche di security (antimalware) direttamente sul device.

Sicurezza delle applicazioni – Sono tutte quelle soluzioni che fronteggiano gli attacchi diretti alle applicazioni minandone le funzionalità si va dal mobile antivirus a quelle di application wrapping.

Autenticazione e autorizzazione – Risolvere o impedire un attacco non è il solo criterio a determinare una scelta di mobile security: l’azienda deve sapere chi si sta collegando ai propri sistemi, da dove, quando, per quali applicazioni. E autorizzarne di conseguenza l’accesso combinando l’identificazione con le policy per l’accesso in mobility che deriva da quella segmentazione degli utenti cui abbiamo fatto riferimento prima.