AMSTERDAM – Verizon sceglie la capitale olandese per presentare alla stampa il “Data Breach Investigation Report” (Dbir) di quest’anno: 50 società da tutto il mondo, pubbliche e private, hanno collaborato alla raccolta dei dati generando un corposo territorio di studio che conta 63.437 incidenti (eventi che hanno compromesso l’integrità, la confidenzialità o la disponibilità di una risorsa informatica) di cui 1.367 identificati come “breaches” (brecce), ovvero incidenti per cui è stata confermata dall’ente l’effettiva sottrazione o potenziale esposizione non autorizzata dei dati [d’ora in poi parlando genericamente di attacchi e incidenti ci si riferirà a questi ultimi – ndr].

Chi avesse avuto occasione di sfogliare il Dbir 2013 noterà subito una sostanziale differenza organizzativa; Verizon ha infatti deciso quest’anno di approfondire l’analisi attraverso la definizione di 9 categorie di base:

Eddie Schwartz, Vice President – Global cybersecurity and consulting solutions di Verizon

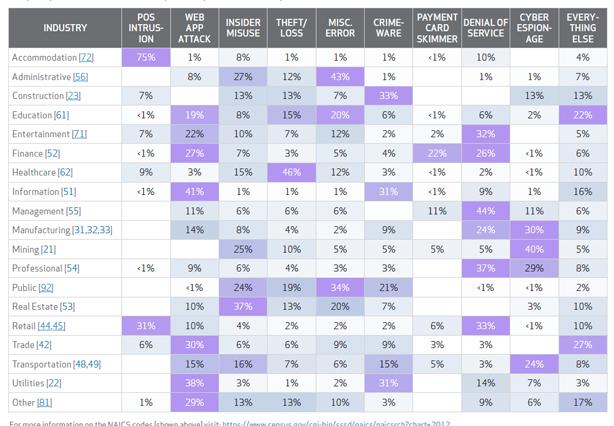

Eddie Schwartz, Vice President – Global cybersecurity and consulting solutions di Verizon“Ci siamo resi conto che il 92% degli incidenti che abbiamo analizzato negli ultimi 10 anni possono rientrare all’interno di queste 9 tipologie”, spiega a ZeroUno Eddie Schwartz, Vice President – Global cybersecurity and consulting solutions di Verizon; una scoperta chiave, che ha suggerito un’impostazione nuova, che è di per sé il primo valore aggiunto di questa edizione 2014: attraverso queste categorie è infatti possibile fornire indicazioni mirate ai vari settori perché possano contrastare le minacce che colpiscono maggiormente la propria realtà; la tabella “Classificazione della frequenza di incidenti per settore” (figura 1) diventa infatti uno strumento prezioso per le aziende: “L’intento che ha guidato la stesura del report – spiega Schwartz – è stato quello di poter offrire suggerimenti specifici rendendo la ricerca leggibile in modo ‘personalizzato’”. E così, per esempio, chi si occupa di Finance potrà facilmente scoprire che il 75% degli attacchi rivolti al proprio settore appartiene soltanto a tre tipologie: intrusioni nelle applicazioni Web (27%), attacchi del tipo DDoS (Distributed denial of service) (26%) e furto di dati sulle carte di credito (22%); il settore manifatturiero dovrà stare soprattutto attento al Cyber-espionage (30%), oltre che agli attacchi DDos (24%), una minaccia, questi ultimi, anche per il settore retail (33% degli incidenti) accanto alle “intrusioni Pos” (31%).

E poiché la vocazione del report è essere utile, una volta individuate le tipologie più calde per ogni settore, l’analisi viene approfondita dando indicazioni ad hoc per proteggersi da ciascun tipo di problema individuato.

Premesso quindi che il documento è leggibile seguendo tracciati diversificati, restano comunque interessanti delle considerazioni di carattere generale:

- “Web App attacks” in crescita: delle tipologie di cui si è parlato vincono, a livello di “breaches”, le intrusioni nelle applicazioni Web (35%, percentuale in aumento negli ultimi anni), il Cyber Espionage (22%, in crescita) e le intrusioni Pos (14%; restano un problema ma prosegue il trend di decrescita avviato nel 2011 probabilmente a causa della minor frequenza di attacchi rivolti ai piccoli rivenditori).

- Aumenta il cyberespionage: se si considerano le motivazioni che spingono gli attori del crimine informatico ad agire, la percentuale di attacchi con finalità di spionaggio (mirati cioè alla sottrazione di informazioni riservate) negli ultimi 5 anni risulta in netto aumento, mentre sembra percentualmente decrescere – ma resta ancora preponderante – il movente finanziario (figura 2); i dati hanno evidenziato il carattere estremamente complesso e diversificato degli attacchi del primo tipo e hanno riconfermato essere l’Asia orientale, e in particolare la Cina, il territorio più attivo – quasi la metà degli attacchi ha quell’origine; questa predominanza è però quest’anno messa in discussione da una crescente presenza dell’Europa Orientale a cui si può attribuire più del 20% degli attacchi. Ha commentato Schwartz: “Credo che in realtà lo spionaggio sia stato ugualmente diffuso anche gli scorsi anni ma le fonti spesso non si accorgono di aver subito un furto di dati, oppure, vale soprattutto per le agenzie governative, sono restie a diffondere informazioni relative alla propria vulnerabilità. Le variazioni penso quindi siano per lo più dovute a una maggiore collaborazione da parte dei partner di quest’anno nel fornirci report completi”. Il tema della collaborazione è centrale: per fare passi avanti occorre che ci sia più disponibilità ad incrociare i dati e a confrontarsi sulle soluzioni; in questo senso sono stati chiamati in causa anche i big data analytics come strumento che potrebbe rivelarsi di grande utilità per le imprese: “Applicati alla gestione del rischio di sicurezza – spiega Schwartz – con a disposizione ricchi database nutriti da più realtà, potrebbero aiutare le aziende ad avere risposte potenti, a superare un approccio con la security rigido basato su regole fisse per iniziare a ragionare sulla variabilità delle dinamiche, e così intercettare più rapidamente le violazioni informatiche, per esempio capendo meglio quello che accade ad altri enti del proprio stesso settore”.

- I social agevolano il phishing: in grande crescita negli ultimi anni il phishing (e-mail attraverso cui un aggressore cerca di ottenere dati sensibili dall’utente imitando la grafica di importanti compagnie presenti su Internet). Tra le cause la diffusione dei social che fornisce agli aggressori informazioni personali che agevolano la truffa attraverso la personalizzazione delle e-mail.

- Tempistiche diverse tra “buoni e cattivi”: sono gli analytics la prima risposta che viene suggerita da Verizon per evitare che prosegua il trend negativo rilevato dal report, secondo cui vi è una sempre maggiore divergenza tra il tempo medio che le aziende impiegano a scoprire una violazione e quello che serve ai criminali informatici per effettuare un attacco; ma il problema, segnala il vice presidente di Verizon, è anche culturale: “Spesso le aziende continuano a proteggersi efficacemente solo su alcuni aspetti trascurandone completamente altri; non conoscono a fondo le minacce, chi sono i loro attentatori, che cosa vogliono rubare e finiscono per avere come riferimento ‘una security checklist’ incompleta”.

Eppure, a volte, basterebbe poco: dei banali accorgimenti già eviterebbero molti problemi. La costanza negli aggiornamenti dei sistemi di sicurezza e il loro monitoraggio (a volte si paga la mancanza di personale, per esempio nei week end, nel gestire minacce regolarmente rilevate dai sistemi), diffondere una cultura della sicurezza in azienda insegnando “cosa fare e cosa non fare” e utilizzare credenziali sicure: secondo il report due violazioni su tre approfittano di password deboli o sottratte per accedere alle informazioni. Mentre si ragiona sulla convenienza di utilizzare sistemi di autenticazione a due fattori, evitare di scegliere parole compiute o prevedibili è certamente di grande aiuto.