Nelle aziende, sempre più dipendenti sono soggetti a un processo di “empowerment”. Aumentano le deleghe, le concessioni di maggiore autonomia e responsabilità, nonché la possibilità di utilizzare strumenti It più avanzati per il proprio lavoro. Parallelamente, sia per venire incontro al desiderio di molti collaboratori di utilizzare tecnologie di propria scelta, sia per ridurre i costi di possesso dei notebook e dei dispositivi mobile, cresce nelle imprese l’adozione del modello Bring Your Own Device (Byod). Secondo la Global Business Technographics Telecommunications And Mobility Workforce Survey 2015, realizzata dalla società di analisi Forrester, il 31% dei lavoratori intervistati ha scelto personalmente il computer, il tablet o lo smartphone utilizzato nella propria attività professionale, mentre il 24% ha pagato di tasca propria almeno uno di questi dispositivi.

Sempre per Forrester, la reazione di molti Security and Risk manager è quella di vedere più una minaccia che un beneficio nel fatto che un numero crescente di utenti si ritrovi a poter gestire informazioni confidenziali o cruciali per il business su device (laptop, smartphone, tablet) e con applicazioni (suite di produttività, social network, etc.) di tipo “consumer”, e che magari queste tecnologie siano utilizzate anche a casa, o in qualsiasi altro luogo esterno all’azienda, in qualunque ora del giorno e della notte. Accanto al Byod, preoccupa gli S&R manager il fatto che, molto spesso, scelte di software e hardware siano compiute direttamente dalle Line of Business (Lob), senza passare dal vaglio del dipartimento It, e che si adottino strumenti che sono carenti dal punto di vista della sicurezza degli accessi e delle comunicazioni. Una conferma di cose risapute.

Ma chi è il vero avversario?

Tutto questo, secondo Forrester, ha generato il rischio che i responsabili della sicurezza identifichino la loro principale “bestia nera” nell’organizzazione aziendale piuttosto che nei veri nemici esterni; o quanto meno sussista la possibilità che la rincorsa nel colmare il gap nella security, generato da una poco consapevole adozione di nuove tecnologie, distragga gli S&R manager dall’individuazione e dal contrasto delle vere minacce alla sicurezza e alla privacy dei dati aziendali.

L’obiettivo da perseguire, invece, per la nota società di analisi, è un innalzamento della cultura della sicurezza legata agli obiettivi di business da parte sia degli addetti S&R sia degli utenti e del management aziendale. Su questa base deve sorgere una collaborazione orientata al Continuous Improvement , un processo che può non dare molti risultati evidenti nel breve periodo, ma della cui importanza sul medio e lungo periodo tutti siano consapevoli.

Le minacce provenienti dall’esterno dell’azienda – oltre che dall’interno, per dolo o per diseducazione – sono in crescita, come dimostrano gli incidenti che hanno avuto gli onori della cronaca in tempi recenti (come Adobe, Deutsche Telekom e Target nel 2013, ed eBay, Japan Airlines, Korea Credito Bureau e Orange nel 2014). E che non hanno risparmiato aziende di grandi dimensioni, dalle quali ci si sarebbe attesa una buona capacità di prevenzione. Gli autori più pericolosi di questi attacchi sono la cybercriminalità organizzata (che ha l’obiettivo di ottenere enormi profitti economici dal furto di informazioni personali o numeri di carte di credito, dall’estorsione, dal ricatto, etc.), gli stati-nazione (che perseguono fini di spionaggio o di sabotaggio) e gli hactivist (gruppi politici o di opinione che mirano a compiere atti dimostrativi – come il defacing dei siti web – o sottrarre documenti ritenuti compromettenti, o interrompere momentaneamente dei servizi). Questi soggetti riescono ad acquistare sul mercato nero di Internet informazioni, consulenze e tool da usare personalmente o “as-a-service”.

Primi passi e Continuous Improvement

Per mitigare i rischi sempre più cangianti e sofisticati di questi “avversari esterni” non è sufficiente – e spesso può risultare controproducente per il business e per la user experience della forza lavoro – imporre l’adozione di soluzioni di It security invasive e il rispetto di policy rigide. Per Forrester, anche le iniziative di training sulla sicurezza possono essere viste dagli utenti più come attività legate a obblighi di compliance che come occasioni per imparare a mettere in sicurezza il business dell’azienda e il proprio posto di lavoro. Di conseguenza questi programmi spesso non sono seguiti o lo sono in modo superficiale. Da queste e altre evidenze, deriva la necessità di cambiare l’approccio alla security da parte di tutti gli attori in gioco.

I responsabili S&R, secondo Forrester, dovrebbero prima di tutto capire più precisamente quali sono i dati cruciali dell’azienda, chi li gestisce e deve continuare a farlo; a supporto di questa necessità, Forrester suddivide le informazioni in quattro tipologie che, per esperienza, “fanno gola” ai diversi tipi di hacker: tre P – Pii (Personally identifiable information), Phi (Personal health information) e Pci (Personal cardholder information) – e Ip (Intellectual property). La società d’analisi, quindi, propone l’equazione 3P+IP=TD, dove quest’ultimo acronimo sta per “Toxic Data”, nome che Forrester attribuisce ai dati che sono ritenuti di maggior valore dai cybercriminali e che non corrispondono necessariamente con quelli che i responsabili della sicurezza pensano di dover proteggere sui sistemi informativi aziendali (figura 1).

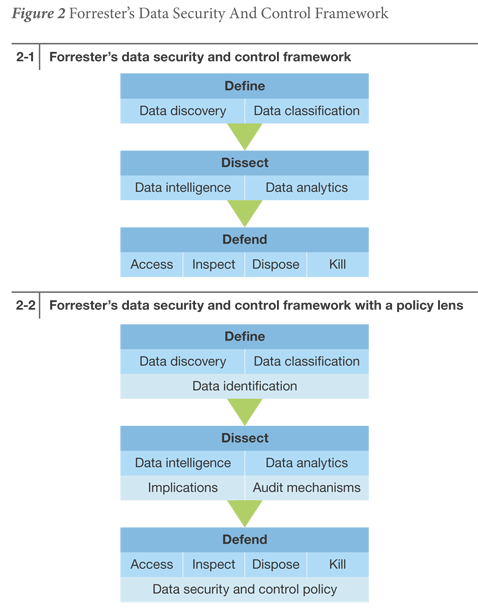

Figura 2 – Il Framework di Forrester per la sicurezza e il controllo dei dati – fonte: Forrester Research

Figura 2 – Il Framework di Forrester per la sicurezza e il controllo dei dati – fonte: Forrester ResearchForrester quindi propone un framework per la Data Security and Control, che prevede tre stadi: definizione dei dati (attraverso la discovery e la classificazione), la loro analisi (che sfocia nell’identificazione delle implicazioni che questi dati hanno sul business e dei processi di audit da adottare) e quindi la predisposizione di meccanismi di difesa sui fronti dell’accesso, dell’ispezione, delle decisioni da prendere e dell’eventuale annientamento della minaccia (figura 2).

Tutto questo richiede una “continua” collaborazione fra esperti di sicurezza e gestori dei dati. Un consiglio, si legge nel report, è identificare nei diversi livelli dell’organizzazione qualcuno che possa fornire agli S&R informazioni su nuovi tipi di dati o sui cambiamenti nei requisiti di security di quelli già in uso. Anche da parte dei professionisti della sicurezza è fondamentale apprendere il linguaggio del business, poiché qualsiasi decisione presa dai Ceo o dai manager aziendali a proposito di nuovi processi, responsabilità, strumenti da adottare e così via è motivata da obiettivi organizzativi ed economici. Se vogliono essere ascoltati, quindi, anche gli esperti di S&R devono essere in grado di correlare i propri pareri e i propri consigli ai relativi impatti sul business.