Il nuovo aggiornamento del Rapporto Clusit 2025, presentato dai membri del comitato scientifico e direttivo dell’associazione, fotografa una tendenza positiva in incidenti informatici che non accenna a invertire la rotta. A guidare la lettura dei dati è Sofia Scozzari, membro del Comitato Direttivo Clusit, che illustra un primo semestre del 2025 caratterizzato da un’impennata senza precedenti. L’analisi, basata esclusivamente su attacchi andati a buon fine e divenuti di pubblico dominio, restituisce un quadro che la stessa Scozzari definisce «decisamente preoccupante».

Indice degli argomenti

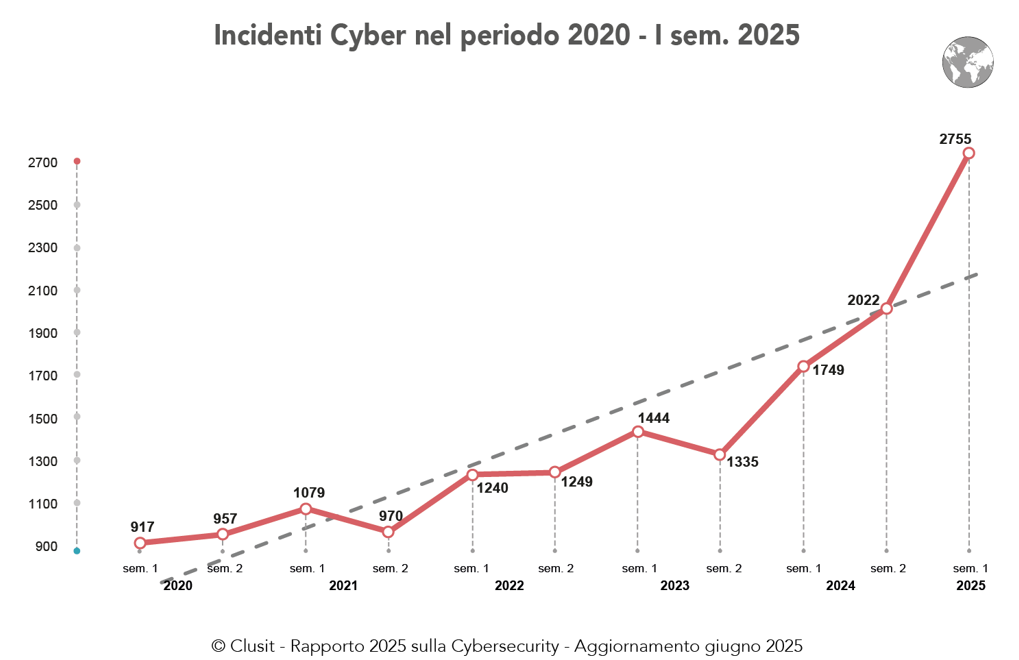

L’aumento del 36% nel numero di attacchi globali

Nel primo semestre del 2025 sono stati registrati 2.755 attacchi gravi a livello globale, con un incremento del 36% rispetto all’ultimo semestre del 2024 . Si tratta, spiega Scozzari, di eventi che hanno prodotto ripercussioni operative, economiche e reputazionali significative per le organizzazioni colpite. «Già l’ultimo semestre del 2024 ci aveva sorpreso, perché per la prima volta si erano superati i 2.000 attacchi. Ora ci stiamo avvicinando pericolosamente ai 3.000», osserva.

La tendenza, secondo l’analisi, mostra una media mensile di 459 incidenti, contro poco più di 300 dell’anno precedente. La curva di crescita supera ampiamente la linea di tendenza storica, segno di una pressione crescente su imprese e istituzioni. Non si tratta più di un picco episodico, ma di una progressione strutturale del fenomeno.

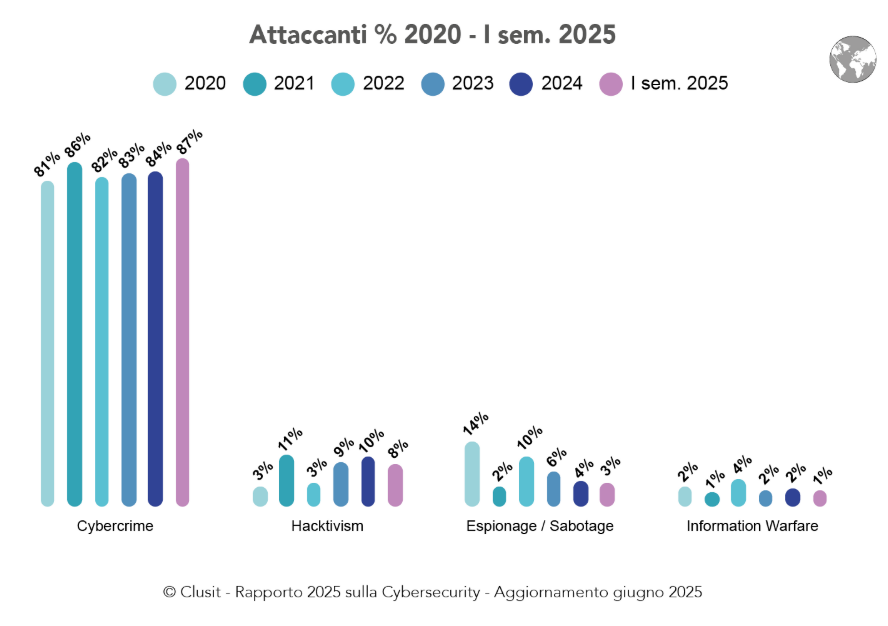

Il cyber crime domina lo scenario: 87% degli attacchi

Il dato forse più significativo riguarda la motivazione degli attacchi. Il cyber crime rappresenta l’87% del totale. Una quota che conferma e rafforza la centralità del profitto economico come principale motore delle azioni malevole.

Le restanti categorie — espionage, sabotage e information warfare — mantengono un peso minore, come sottolinea Scozzari, «perché per loro stessa natura non diventano di pubblico dominio». Si tratta infatti di attacchi condotti da attori statali o parastatali, spesso classificati e quindi non rilevabili nei dati aperti.

Interessante è invece la resurrezione dell’hacktivism, la componente ideologica del cyber spazio, che torna a rappresentare circa il 10% del campione. Dopo un periodo di declino tra il 2020 e il 2022, le attività di gruppi attivisti — spesso legate ai conflitti internazionali in corso — mostrano un rinnovato dinamismo. «Vediamo una ripresa dell’attivismo digitale, soprattutto per effetto delle tensioni geopolitiche. Molti gruppi si schierano apertamente da una parte o dall’altra dei conflitti», spiega Scozzari .

I settori più colpiti: sanità, industria e trasporti

Uno dei grafici più commentati del rapporto mostra la distribuzione delle vittime per settore. «Quando parliamo di vittime, diciamo sempre che ce n’è per tutti», osserva Scozzari. Tuttavia, alcune aree appaiono più esposte di altre. Il settore governativo, militare e law enforcement e quello healthcare restano stabili ma in posizioni di rilievo.

Crescono in modo marcato gli incidenti nei comparti manifatturiero e trasporti/logistica, considerati nodi critici della supply chain globale.

La componente industriale si conferma dunque un bersaglio privilegiato. Nel settore sanitario, il rischio si amplifica: non si tratta solo di perdita di dati, ma di minacce alla continuità dei servizi e alla sicurezza dei pazienti. «È il settore con la criticità maggiore», sottolinea Scozzari. «Protegge vite umane, e un’azione disturbante può avere implicazioni molto importanti».

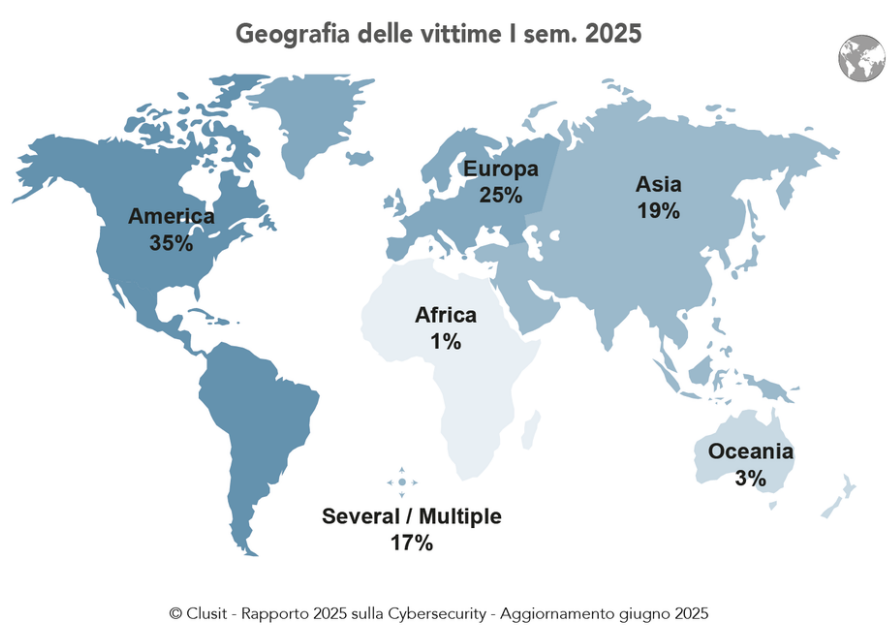

L’Europa sotto attacco: un quarto degli incidenti nel continente

Dal punto di vista geografico, il rapporto mostra uno spostamento progressivo del baricentro degli attacchi.

L’Europa è oggi teatro di un quarto degli incidenti globali, con una quota in costante aumento. Gli Stati Uniti, tradizionalmente al centro delle campagne di cyber crime, scendono dal 50% al 35% del totale, mentre l’Asia sale fino a sfiorare il 20%.

La maggiore omogeneità della distribuzione globale riflette l’espansione del fenomeno in aree finora meno colpite, ma anche una migliore capacità di reporting e trasparenza. L’Africa e l’Oceania restano marginali, più per la scarsità di informazioni che per reale assenza di rischi: «In molti territori africani il livello di digitalizzazione è ancora limitato e le fonti di dati sono frammentarie», osserva Scozzari.

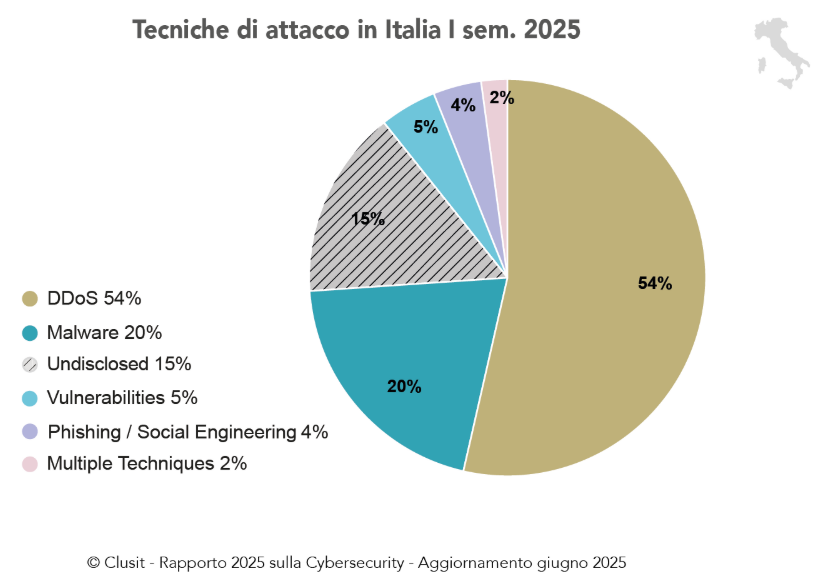

Le tecniche più usate: malware, vulnerabilità e DDoS

Sul piano tecnico, l’analisi evidenzia che un quarto degli attacchi avviene tramite malware, con i ransomware come categoria dominante. Gli aggressori continuano a preferire metodi ad alta redditività e basso rischio operativo, in grado di bloccare infrastrutture e chiedere riscatti sempre più elevati.

Parallelamente, cresce il ricorso allo sfruttamento di vulnerabilità note e zero-day. Queste ultime destano particolare preoccupazione, perché non dispongono ancora di patch o contromisure ufficiali. Anche gli attacchi DDoS (Distributed Denial of Service) mostrano un incremento, alimentati proprio dall’attività hacktivista: «Il DDoS è la tecnica più usata da chi vuole dare visibilità a un messaggio politico o ideologico», spiega Scozzari.

Una quota significativa degli incidenti rimane classificata come “undisclosed”, ovvero con tecnica non identificata: segno della crescente complessità delle campagne e della difficoltà nel tracciarne l’origine.

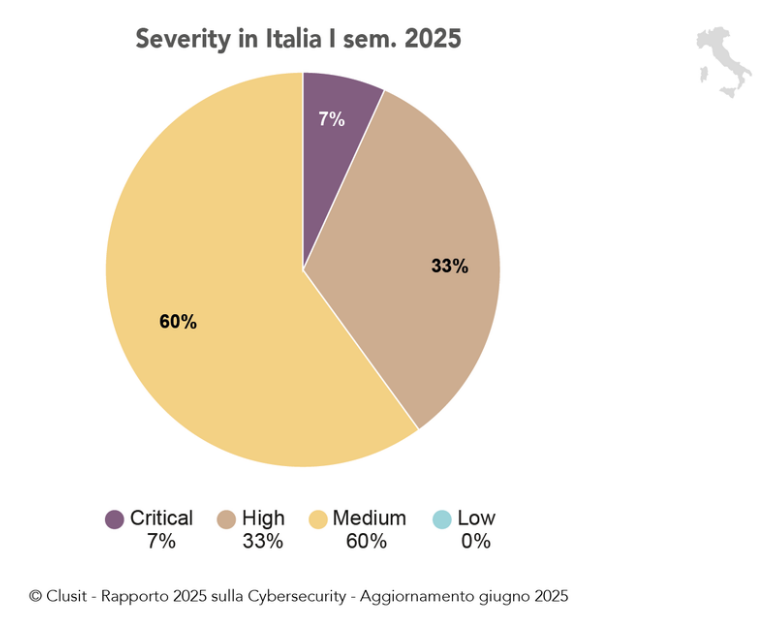

Impatti sempre più gravi: l’82% degli attacchi è “high” o “critical”

Oltre al numero, preoccupa la gravità degli incidenti. Secondo i dati Clusit, l’82% degli attacchi nel primo semestre 2025 ha avuto impatti gravi o gravissimi, in aumento rispetto al 77% del 2024 .

Solo il 18% degli episodi rientra nella categoria “medium”, mentre gli attacchi a basso impatto sono praticamente scomparsi.

Scozzari spiega così il fenomeno: «Gli attaccanti non fanno più semplici tentativi, vogliono davvero fare male. Vogliono ottenere un risultato e sono molto determinati».

Il dato riflette un salto di qualità nella preparazione e nella strategia delle cyber gang, sempre più orientate a colpire in modo mirato e distruttivo.

Dalla quantità alla qualità: gli attacchi diventano più sofisticati

L’analisi della correlazione tra tipologia di attaccante e impatto mostra un quadro coerente: se il cyber crime domina per frequenza, gli attacchi di spionaggio e guerra informativa sono quelli con gli effetti più devastanti.

Sul fronte delle vittime, il comparto healthcare rimane il più vulnerabile, con incidenti capaci di paralizzare strutture e compromettere servizi essenziali. La gravità dell’impatto non è quindi solo economica, ma anche sociale e sistemica.

Questo passaggio dagli attacchi opportunistici a quelli strutturati testimonia una maturità crescente del cybercrime come industria globale. I gruppi criminali si comportano sempre più come aziende: analizzano i target, pianificano investimenti, massimizzano il rendimento.

Le evidenze raccolte dal Clusit nel primo semestre 2025 confermano che la professionalizzazione del crimine informatico è ormai un dato di fatto.

Un equilibrio sempre più fragile

La ricerca Clusit offre una fotografia nitida: l’aumento della frequenza va di pari passo con la crescita della severità. Le tecniche si ripetono, ma gli effetti sono sempre più distruttivi.

Il ransomware continua a essere la minaccia più redditizia; gli attacchi DDoS, una forma di protesta digitale con effetti collaterali reali; le vulnerabilità, un terreno fertile per exploit automatizzati e mirati.

Sotto la superficie dei numeri, il Rapporto 2025 racconta una società digitale sempre più interconnessa e fragile, dove la sicurezza non è più un tema tecnico ma un elemento di stabilità economica e sociale.

Il dato del +36% nel primo semestre segna un’ulteriore accelerazione di un trend che dura da oltre un decennio.Come sottolinea Scozzari, la sfida è ora comprendere la profondità del rischio, non solo la sua frequenza. Perché dietro ogni statistica c’è un sistema bloccato, un servizio interrotto, un’azienda che fatica a riprendersi. E, spesso, un pezzo di fiducia digitale che viene perso.